MS提权

MS16-135MS16-016

提权框架

Sherlock

信息收集

ifconfig -acat /etc/hostsarp -aroute -ncat /proc/net/*ping扫描跳板机环境分析 1.具备公网IP,所有端口可直接连接,且可访问外网 - 即可使用正向连接,又可以使用反向连接 2.跳板机受到WAF保护或有NAT限制,只有Web服务端口可以连接,跳板机可访问外网 - 使用反向连接 3.跳板机通过反向代理/端口映射提供Web服务,仅可访问80/443端口,本身无外网IP,且无法访问外网 - 上传tunnel脚本,将HTTP转换为Socks,使用Regeorg实现转换

判断组网信息,自己所在位置, ipconfig /all 确认内网网段划分

利用arp表获取相关信息,本地hosts文件中发掘目标确认当前网络出入情况,判断可以进出的协议和端口,还可能存在使用代理实现外网或者内网访问的情况,

这种时候需要先查看计算机的代理使用情况通过读取注册表的方式获取代理信息和pac信息

横向渗透

MS17-010MS2017-7269

提权EXP

MS14-058MS14-070MS15-051MS16-032CVE2017-0213

代理转发

iptables端口映射ssh端口转发go-shadowsocksewnps/npc

拿域控

使用mimikatz从内存中抓取密码(需要system权限)定位域控制器及域管理员 net group "domain controllers" /domain net group "domain admins" /domain找到域控制器IP地址 ping -n 1 win08.contoso.com使用MS14-068从普通域用户拿到域控制器的SYstem权限

Powershell在内网渗透中的使用

扫描、爆破、转发等框架: PowerSploit 、 nishang

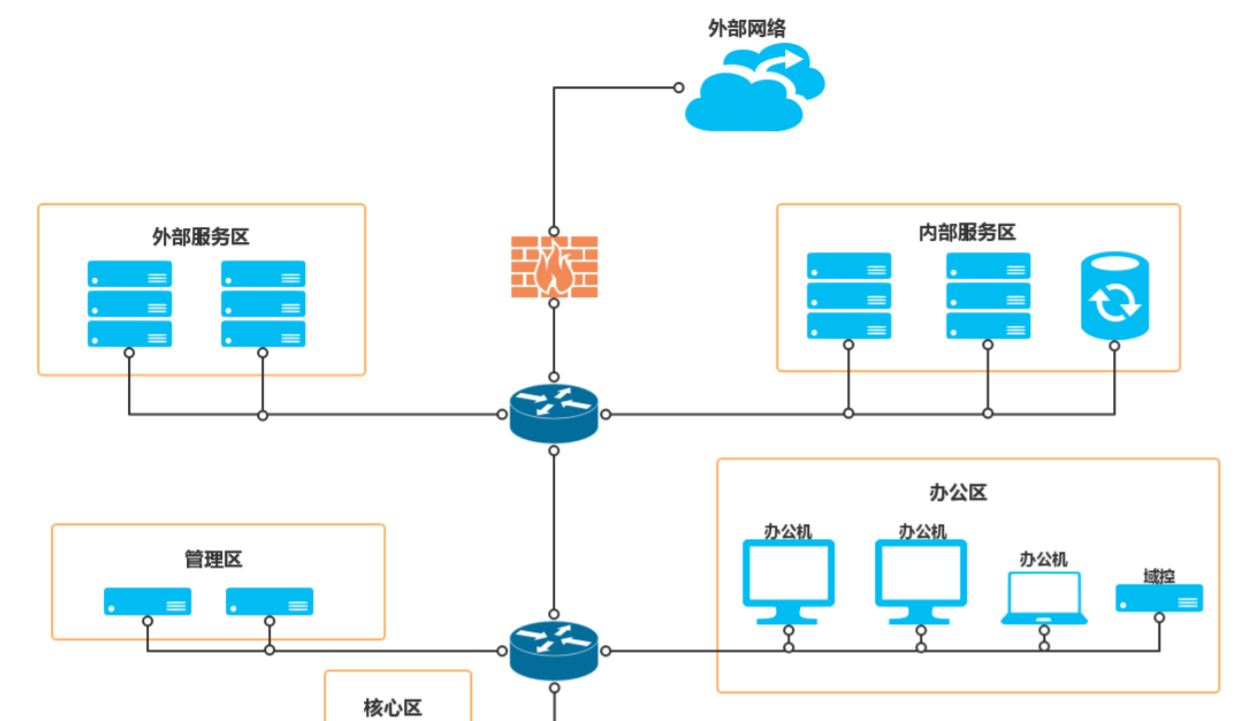

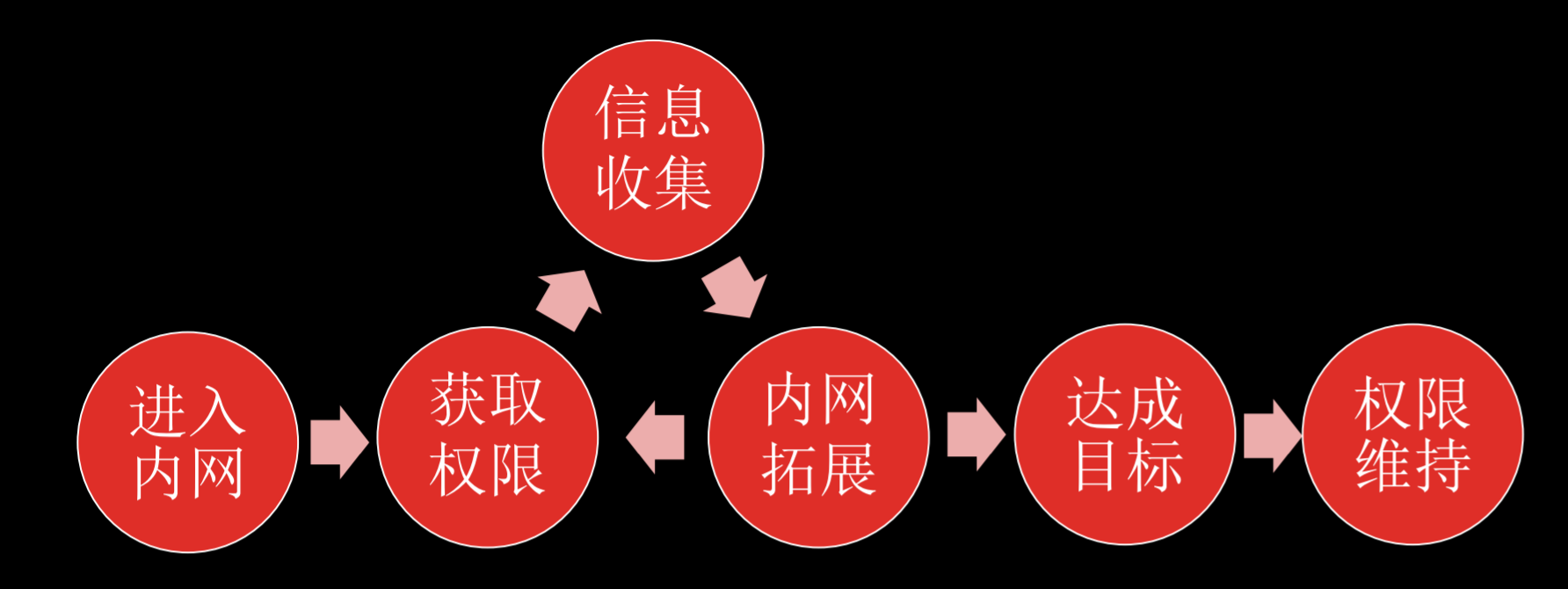

内网渗透流程图

Window 远程代码执行

1.PsExec2.WMIEXEC3.AT/Schtasks4.SC Create5.SMB+MOF6.SMB+DLL Hijacks7.Dcom

定位域控

1.利用DNS查询 2.nltest /dclist:domainname3.本机不在域中,扫描389端口计算机

跨越DMZ

1.寻找管理员登录信息,回溯攻击跳板机2.攻击网络设备,防火墙路由器交换机等可能联通多个网段的设备3.等待管理员RDP挂载目录时劫持管理员计算机的dll4.捆绑后门在可能带离DMZ区文件